VPN - was ist das und warum möchte das gerade Jeder haben?

VPN ist die Abkürzung für “Virtual Private Network” und beschreibt im ursprünglichen Sinn eine Technik, die es Dir erlaubt, von überall auf der Welt über eine sichere, verschlüsselte Verbindung auf Dein privates Netzwerk oder auf Dein Unternehmensnetz zuzugreifen.

Mit einem VPN wir die Verbindung beginnend von Deinem Computer (Netzwerkkarte) bis hin zu einem VPN-Server verschlüsselt. Diese Verschlüsselung findet in Echtzeit statt und verhindert das Abgreifen der übertragenen Informationen durch Dritte. Die Art, wie Du dabei ins Internet gehst oder auch die Wahl Deines Endgerätes sowie die Wahl Deines Standortes spielen absolut keine Rolle. Die Verbindung von deinem Endgerät zum anderen VPN-Punkt (Server) wird hierbei vollständig verschlüsselt.

Warum ist VPN so wichtig?

Um auf einen PC oder Server (über das Internet) zugreifen zu können, benötigt man dessen Adresse und einen Port (Zugriffstür). So funktioniert übrigens auch der Zugriff auf Webseiten. Zum Beispiel verbirgt sich hinter der Domain "home-office.tech" eine IP-Adresse (hier aktuell: 134.119.86.131). Wenn ich die Seite nun im Browser aufrufen will, so geht eine Anfrage über das Internet auf Port 80 (bei verschlüsselter Verbindung bzw. https://: 443) an den Webserver mit der eben genannten IP-Adresse. Die Verbindung zwischen Deinem PC, über den du die Seite aufmachst und dem Webserver passiert hierbei völlig unverschlüsselt. Das bedeutet, dass die Daten wie in einem offenen Umschlag durchs Internet gesendet werden und auch Dein PC und der Webserver nicht überprüfen, ob die Gegenstelle tatsächlich die ist, mit der sie kommunizieren möchten.

Der Port 80 (also die Tür #80) auf dem Webserver ist also einfach offen und es können Inhalte abgerufen werden. Das ist natürlich in diesem Fall gewollt. Da ein Webseiteninhalt in der Regel eh offen zugänglich ist, ist das nämlich kein Problem. Es wird statischer Inhalt abgerufen, den eh jeder sehen kann. Who cares.

Anders ist es ja beim Zugriff auf Daten in deinem privaten Netz oder in Deinem Unternehmen. Deine Dokumente hier sind nicht öffentlich zugänglich und Dein Unternehmen ist nach Außen hin vermutlich extra (durch eine Firewall) abgesichert, dass eben niemand auf die Unternehmensdaten zugreifen kann.

Würde man jetzt einfach eine Tür nach Außen (also einen Port) für den Zugriff von extern öffnen, wäre das nicht nur kontraproduktiv und gefährlich, das wäre grob fahrlässig.

Wirklich jedes Script-Kiddie, das ein wenig mit PCs und Google umgehen kann, könnte sich dann Zugriff auf Deine privaten Daten verschaffen.

Daher ist es unumgänglich, für den Zugriff von Außen einen so genannten VPN-Tunnel zu nutzen. Hierbei wird dann, wie schon beschrieben, ein abgesicherter Tunnel zu einer speziellen Tür (idR Port 1194 bei SSL VPN) gebaut. An dieser Tür müssen wir uns zum Aufbau des Tunnel authentifizieren. Und von da an verläuft die Kommunikation verschlüsselt. Also quasi Post über versiegelten Brief in Geheimsprache. Somit kann niemand von Außen mitlesen, was wir ins Unternehmensnetzwerk senden, oder uns anschauen.

Was nutze ich nun wann, wie und warum?

Ein VPN (Virtual Private Network oder zu deutsch: Virtuelles privates Netzwerk) ist ein in sich geschlossenes (Teil-)netzwerk innerhalb eines größeren Netzes (z.B Unternehmen), in dem die Teilnehmer räumlich voneinander getrennt sind. Dabei ist es völlig egal, wie weit die Teilnehmer voneinander getrennt sind.

Man spricht beim VPN auch von einem Tunnel, der quasi durchs Internet gegraben wird. Der Tunnel ist von Außen nicht erreichbar und läuft direkt von einer zur anderen Seite.

Es gibt hierbei mehrere Arten von VPNs:

- End-to-Site-VPN (Host-to-Gateway-VPN / Remote-Access-VPN)

- Site-to-Site-VPN (LAN-to-LAN-VPN / Gateway-to-Gateway-VPN / Branch-Office-VPN)

- End-to-End-VPN (Host-to-Host-VPN / Remote-Desktop-VPN)

In der Regel sind für das Remote-Arbeiten aus Deinem Homeoffice (oder jedem anderen Punkt der Welt) die ersten beiden Varianten relevant. Die letzte Variante Ende-to-End-VPN beschreibt eine direkte VPN-Verbindung zwischen zwei Endgeräten. So würdest Du also z.B. die Verbindung von Deinem Laptop auf einen PC Zuhause oder im Unternehmen direkt verschlüsseln. Da man aber in der Regel nicht nur auf einen bestimmten PC direkt zugreifen muss, findet das Verfahren – zumindest für die Außenanbindung an ein Unternehmensnetzwerk – quasi keine Anwendung.

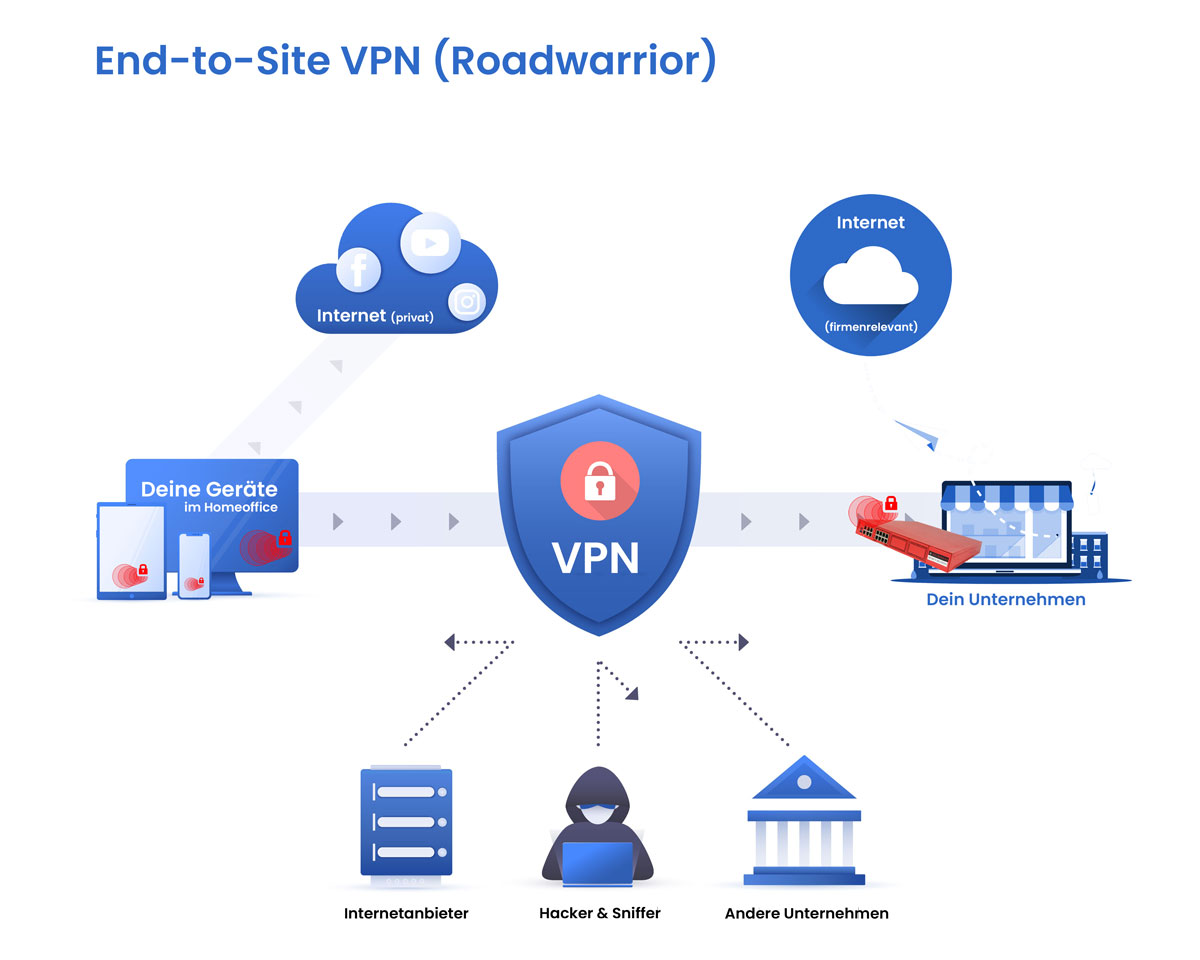

End-to-Site-VPN

Das so genannte "Roadwarrior"-Verfahren. Ein bestimmtes Endgerät (z. B. Dein Notebook, Tablet oder Smartphone) baut eine gesicherte Verbindung über das Internet zu einem festen VPN-Server (z. B. die Firewall in Deinem Unternehmen, die FritzBox bei Dir Zuhause) auf und ermöglicht diesem einen Endgerät den verschlüsselten Zugriff auf das Netzwerk von überall aus.

Anwendung findet das Verfahren häufig dann, wenn mit geringem technischem und finanziellen Aufwand der Zugriff für ein mobiles Endgerät eines Mitarbeiters auf das Unternehmensnetz ermöglicht werden soll.

Technisch gesehen, wird ein kleines Programm (VPN Client Software) auf Deinem Endgerät installiert. Diese Software bekommt dann die notwendigen Informationen mitgeteilt, wo sie sich hinverbinden soll und mit welchen Daten sie sich bei der VPN-Gegenstelle authentifizieren soll. Sobald Du als Nutzer die Software auf Deinem Endgerät (also Notebook, Smartphone o. Tablet) dann startest und auf "verbinden" klickst, wird einen verschlüsselte und gesicherte Verbindung zur Gegenstelle aufgebaut. Das Gerät weiß nun dass alle Daten die an die Gegenstelle, also Dein Unternehmen, adressiert sind, in den VPN-Tunnel gesendet werden müssen und somit verschlüsselt durchs Internet übertragen werden. Somit haben Angreifer im Internet nicht die Chance, Daten abzugreifen.

Wichtig: Alle Daten, die nicht an das Netzwerk gegenüber adressiert sind, also z. B. andere Webseiten, Zugriffe auf Social Media, Videokonferenzen etc. werden hierbei in der Regel nicht verschlüsselt*. Hier findet ein direkter Zugriff auf das Internet statt, ohne dass die Daten in den Tunnel geschickt werden.

*Es gibt auch die Möglichkeit, den kompletten Netzwerkverkehr in den Tunnel zu schicken, wird aber in der Regel nicht praktiziert, da ein erheblich erhöhter Datenverkehr dann im Unternehmensnetzwerk entsteht und die Verbindungen ins Internet von Deinem Notebook oder Tablet aus sehr sehr langsam würden.

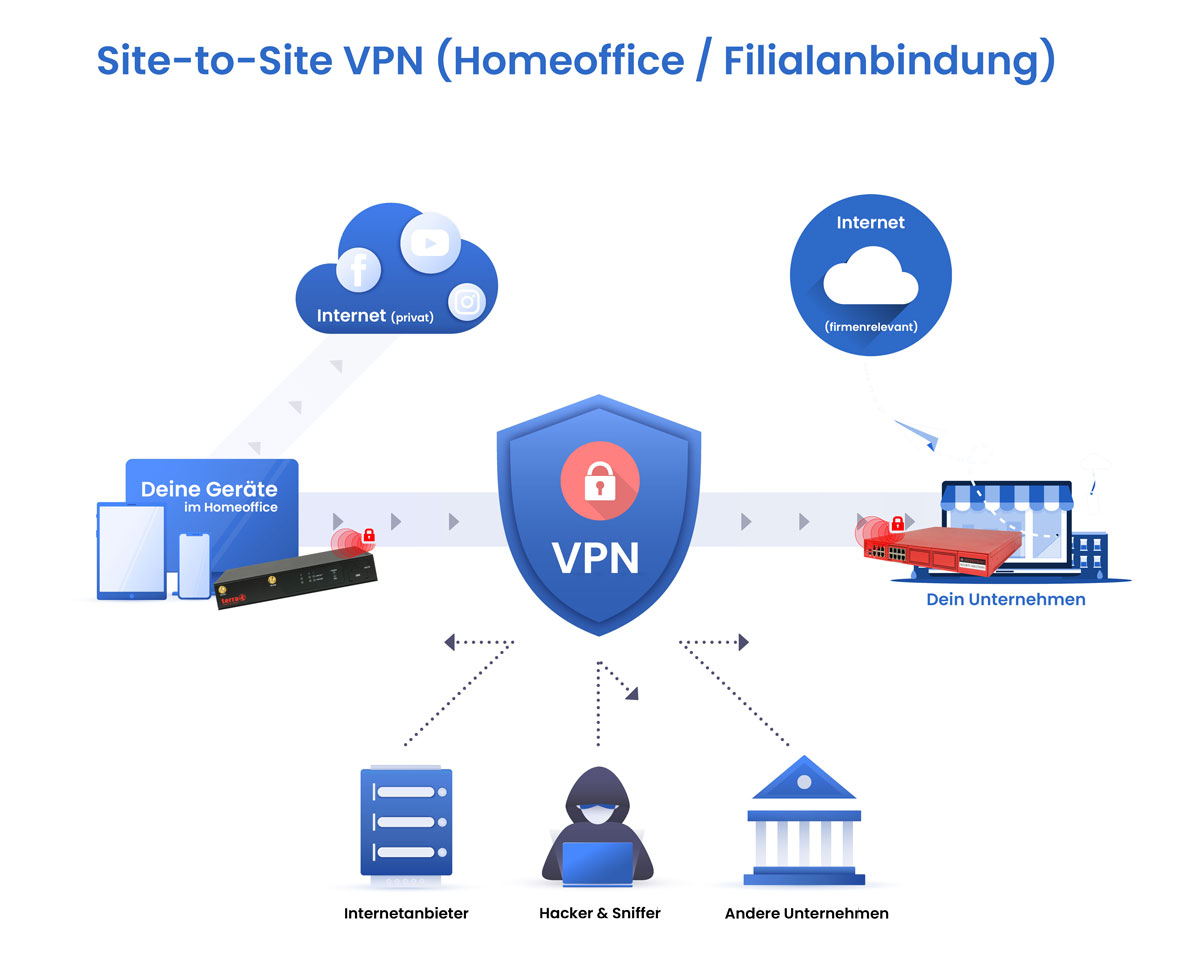

Site-to-Site-VPN

Das Site-to-Site-VPN könnte man auch "Homeoffice-to-Unternehmen-VPN" oder "Filiale-zu-Zentrale-VPN" nennen. Beim Site-to-Site-Verfahren werden zwei feste Gegenstellen (also an festen Standorten) sicher miteinander verbunden. Alle Teilnehmer des Netzwerks haben dann (je nach Einrichtung der Berechtigungen) Zugriff auf das komplette, gegenüberliegende Netzwerk. Hierbei wird keine gesonderte Software auf den Endgeräten benötigt.

Auch beim Site-to-Site-VPN benötigt man wieder einen VPN-Server und einen VPN-Client. In der Regel übernehmen diese Aufgaben Firewalls auf beiden Seiten. Bei der Einrichtung wird festgelegt, welche Firewall die Aufgabe des Servers und welche des Clients übernimmt.

Wie schon im vorigen Beitrag beschrieben, habe ich in meinem Homeoffice eine kleine Firewall von Securepoint stehen. Diese sichert nicht nur meinen Netzwerkverkehr und mein Netzwerk nach Außen, diese stellt via Site-to-Site auch eine permanente Verbindung ins Unternehmensnetzwerk her. Somit kann ich jederzeit mit den Geräten, die sich im Homeoffice-Netzwerk befinden, direkt auf die mir zugewiesenen Bereiche im Unternehmensnetzwerk zugreifen – also z.B. auf meine Daten auf dem Server, auf E-Mails, Kontakte und Kalender, oder auch unsere Passwortdatenbank.

Dazu muss ich mich natürlich (wie auch im Unternehmen vor Ort) nochmal mit meinen Benutzerdaten authentifizieren. Die Verbindung zwischen unseren beiden (Teil-)Netzwerken besteht allerdings permanent.

Auch hier werden alle Daten, die nicht an das Unternehmensnetz adressiert sind, direkt ins Internet gesendet und sind somit nicht verschlüsselt oder gesichert. Auch hier kann man die Einrichtung so vornehmen, dass wirklich alle Daten ins Unternehmen geschickt werden. Dieses ergibt allerdings wenig Sinn, weil der Datenverkehr sich sonst im Unternehmen bündelt (10 oder 100 Mitarbeiter schicken alle Verbindungsanfragen wie Surfen, Streamen, Social Media an das Unternehmensnetzwerk und diese Internetleitung muss alles managen).

Kommentare

Aktuell gibt es zu diesem Artikel noch keine Kommentare.